1. Connect to Instance

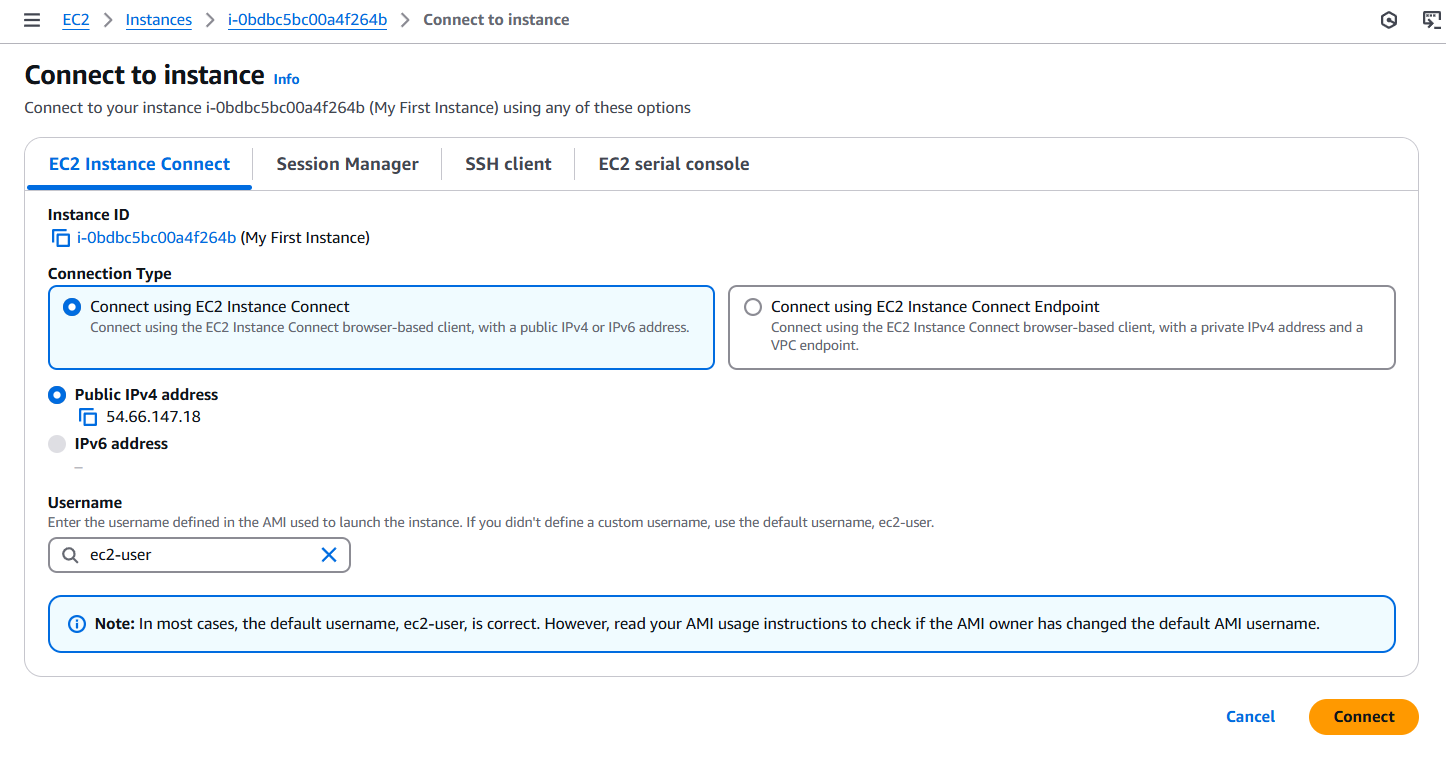

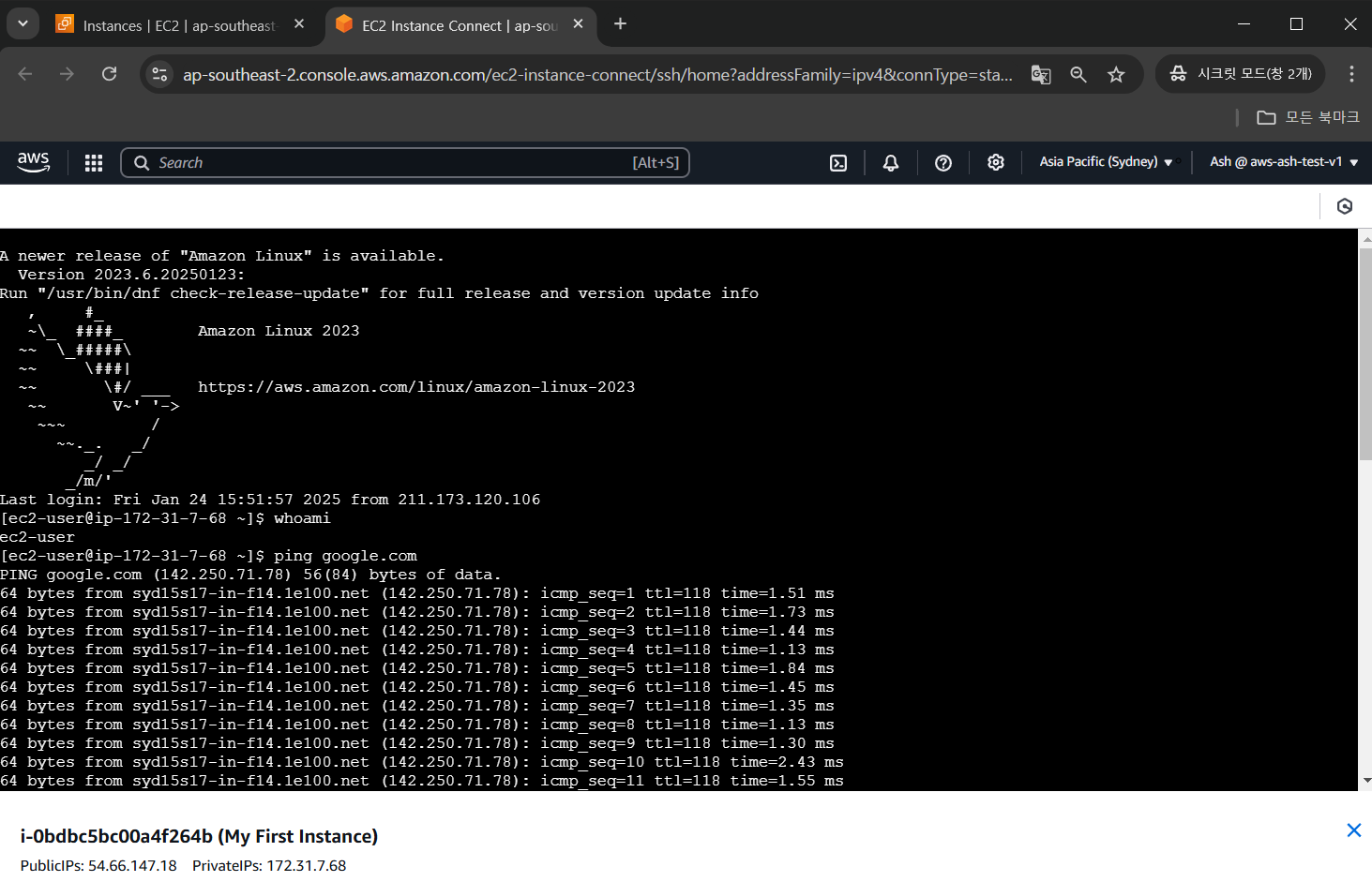

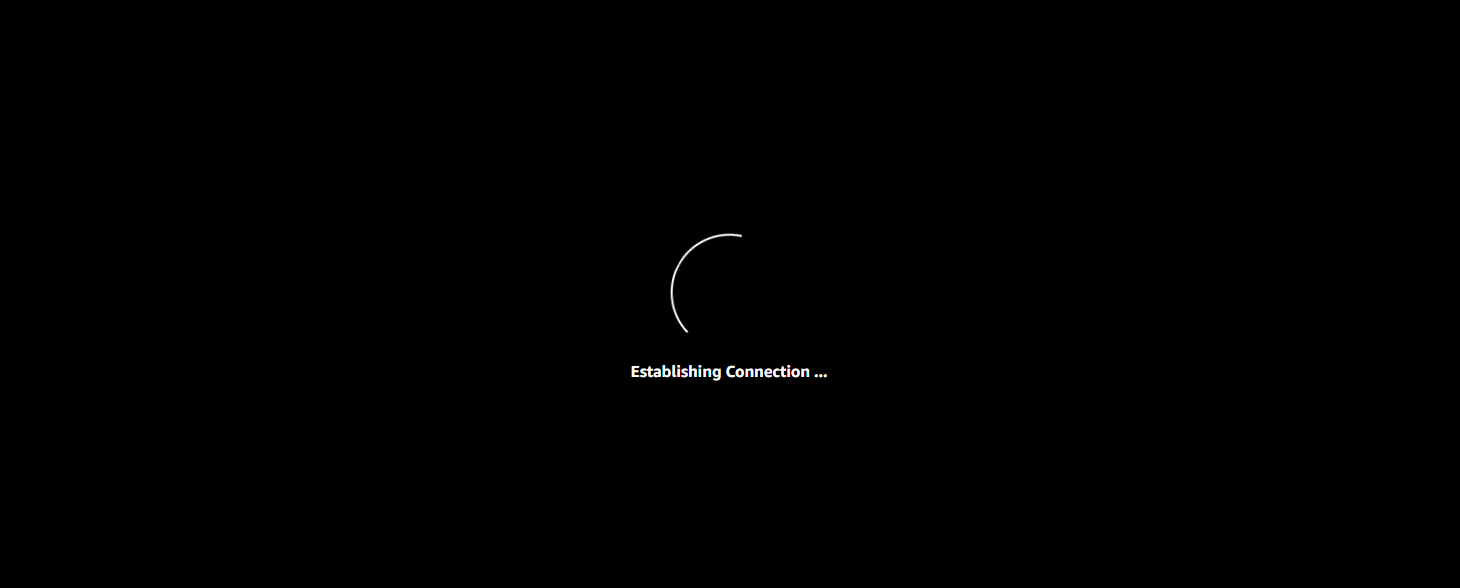

▶ SSH 연결 대신 브라우저 기반으로 EC2 인스턴스에 대한 세션을 실행 할 수 있다.

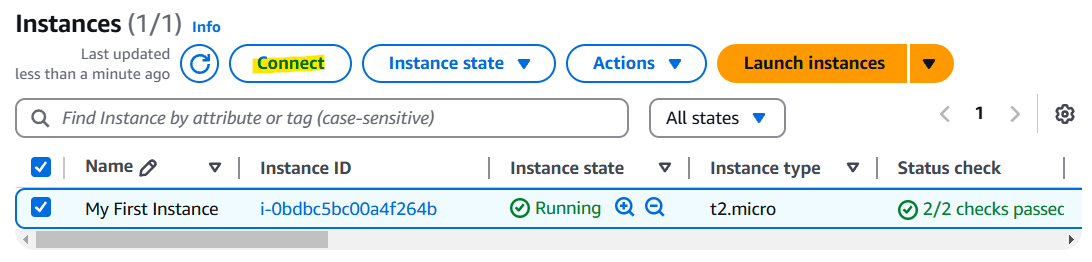

Instances > click on Instance's name > [Connect] > [EC2 Instance Connect]

▶ 명령줄 여러개 사용 안해도 세션이 브라우저 안에 있다

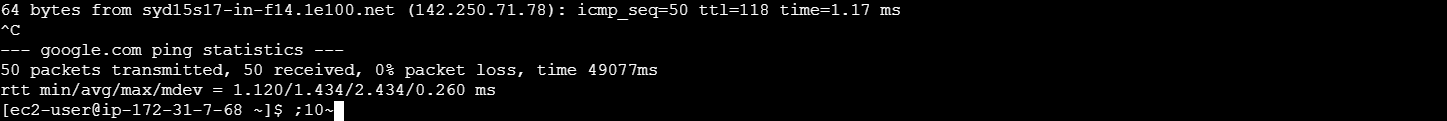

▶ SSH 유틸리티를 미리 사용하지 않고도 google.com 또는 원하는 여러 가지 명령을 실행 할 수 있다.

▶ This is relying on SSH behind the scenes

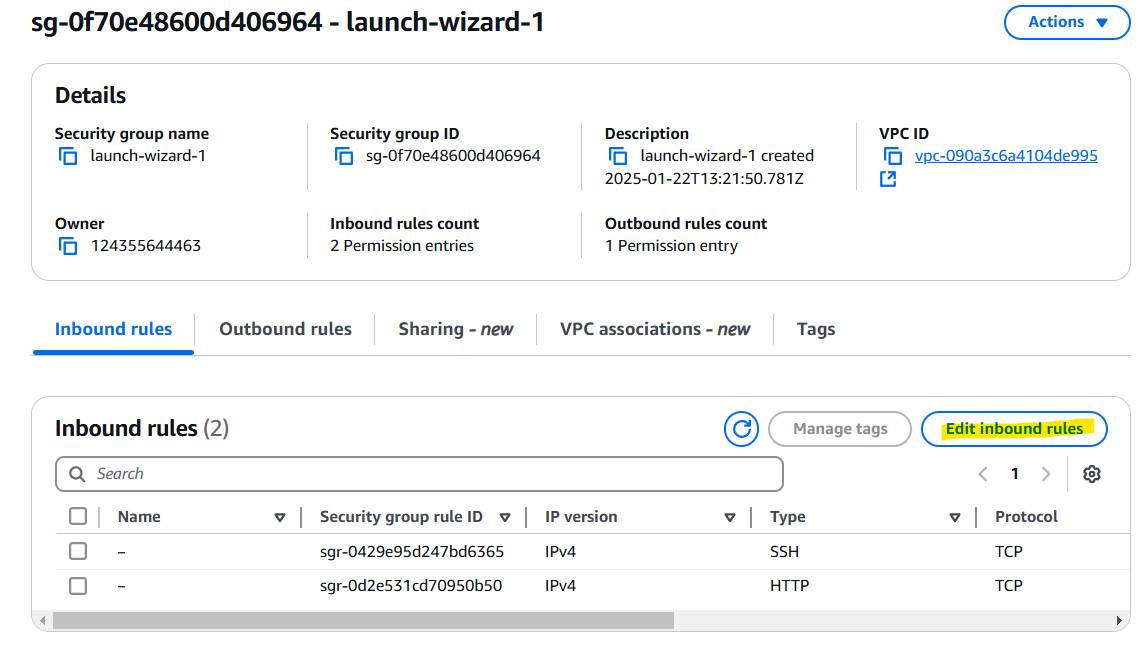

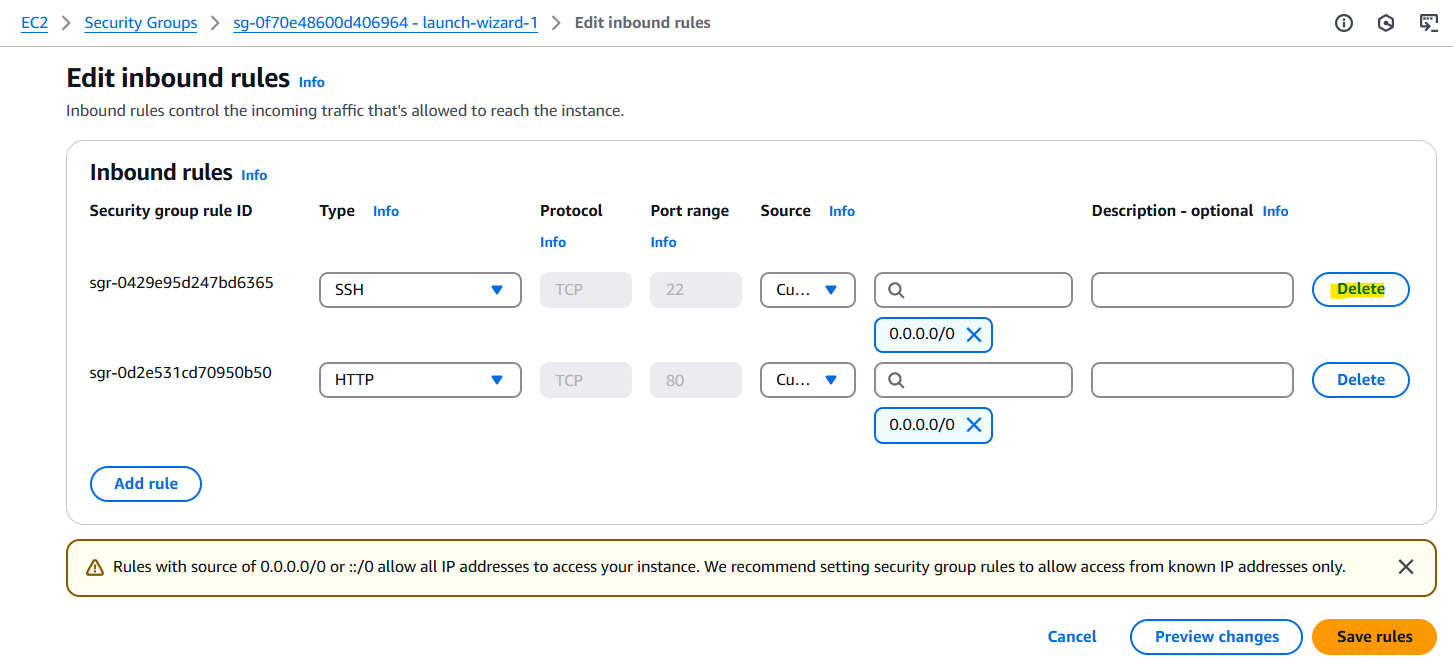

▶ If you go edit or delete your Instances Security group rules > Inbounds rules > Edit inbound rules > Delete SSH

then, you can't access to EC2 Connect to Instance.

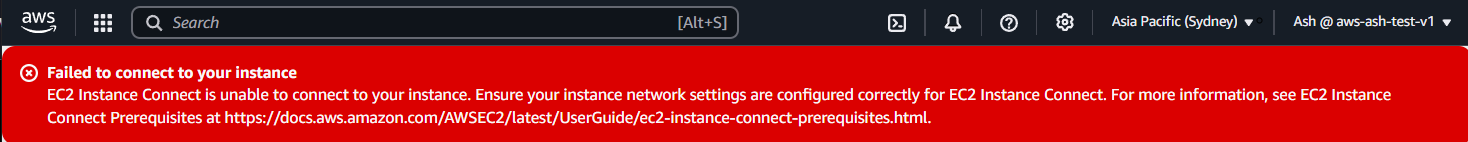

2. IAM Commands: aws configure ?

⭐ Amazon Linux2 AMI comes with AWS CLI !

▶ 빠져나가기

Ctrl + C

▶ 화면 지우기

clear

▶ AWS CLI버전 확인

aws --version

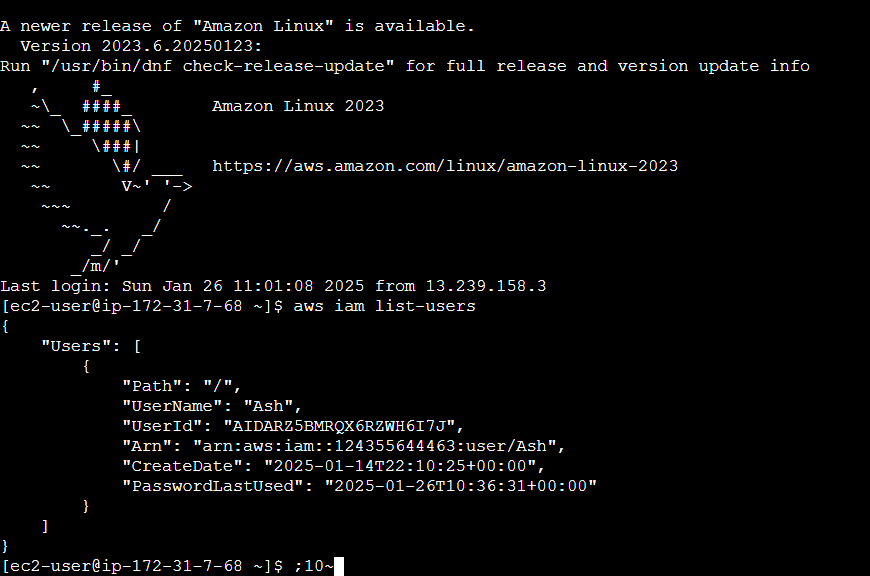

▶ AWS 계정에서 생성된 모든 IAM(Identity and Access Management) 사용자를 나열

aws iam list-users

▶ AWS CLI 설정

aws configure 명령어는 AWS CLI(Amazon Web Services Command Line Interface)를 설정하는 데 사용되는 명령어로 AWS 계정에 액세스하는 데 필요한 자격 증명과 기본 설정을 구성할 수 있다.

aws configure

- AWS Access Key ID: IAM 사용자 등록시 발급받은 계정 엑세스키 ID

- AWS Secret Access Key: 비밀키

- Default region name: 지역

- Default output format: 출력 형식

를 순서대로 입력해야 한다.

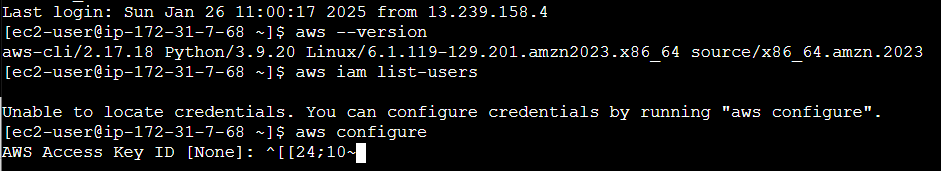

🔥 하지만 aws configure를 EC2 Instance Connect에서 사용하는 것은 보안상 권장되지 않는다.

aws configure를 사용하면 제공한 자격 증명(Access Key ID와 Secret Access Key)을 EC2 인스턴스의 ~/.aws/credentials 파일에 평문(Plain Text)으로 직접 저장하기 때문이다.

⭐ 대신 IAM Role을 사용하자!

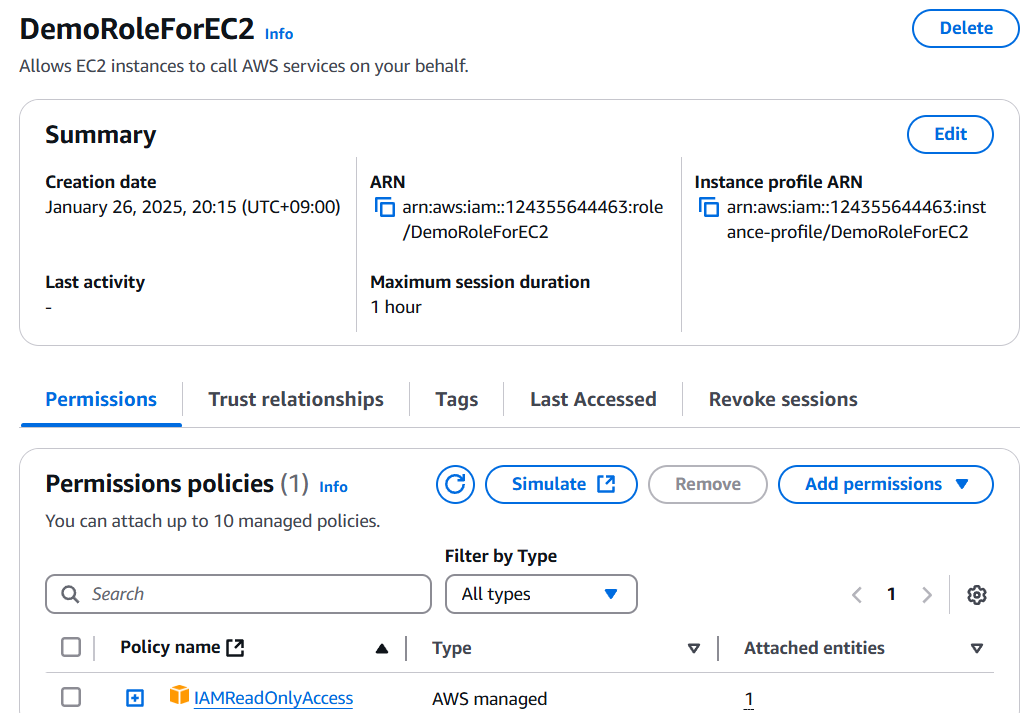

3. IAM Role

AWS는 EC2 인스턴스에서 IAM Role(Instance Profile)을 사용하는 것이 권장된다. IAM Role을사용하면 EC2 인스턴스가 필요할 때 자동으로 임시 자격 증명을 얻을 수 있다.

IAM Dashboard > Accesss management > [Roles] > [Permission] > Create role

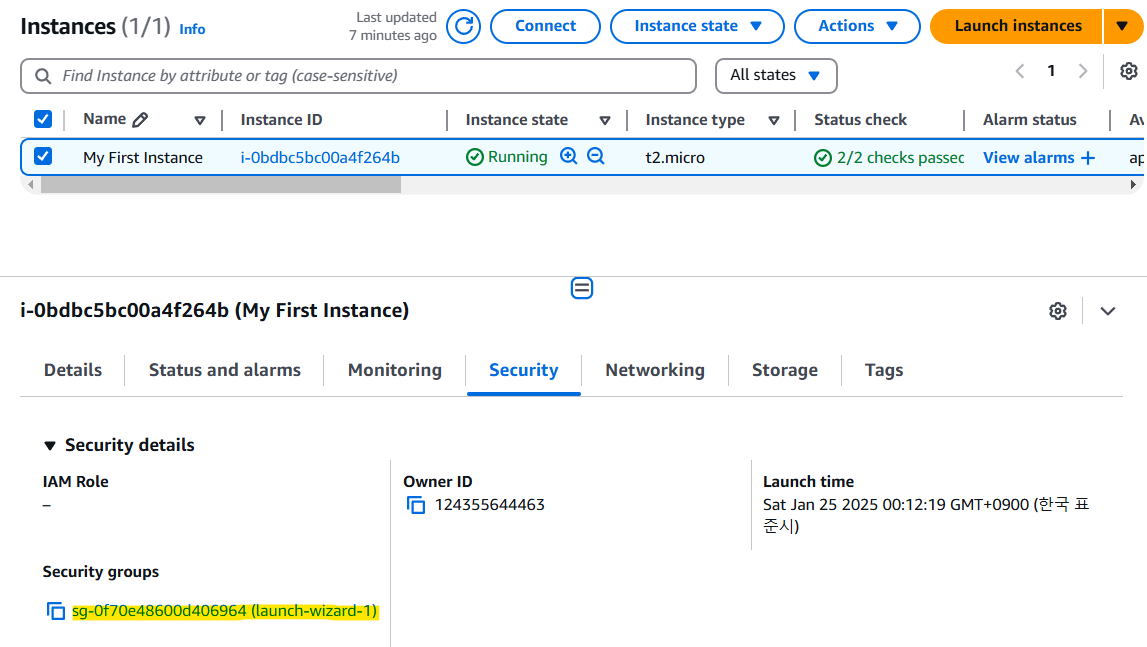

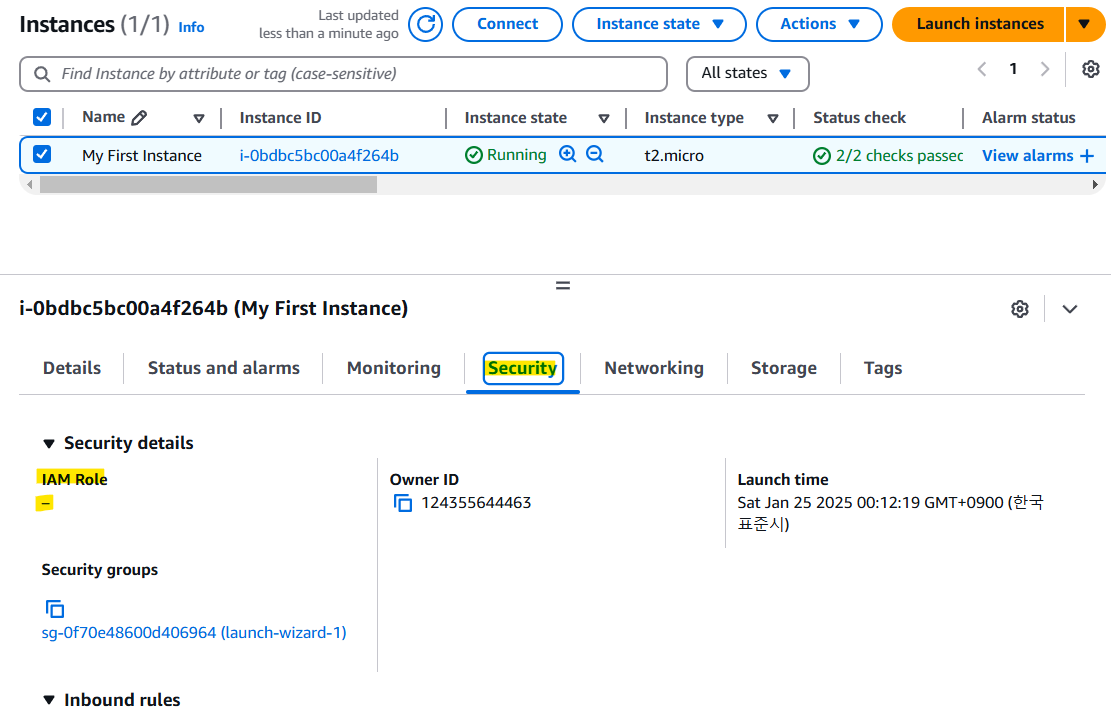

EC2 Dashboard > [Instances] > click to Instance's name > [Secruity] > Security details 에 [IAM Role] 연결하기

3-1. Instacne 에 IAM Role 연결하는 법

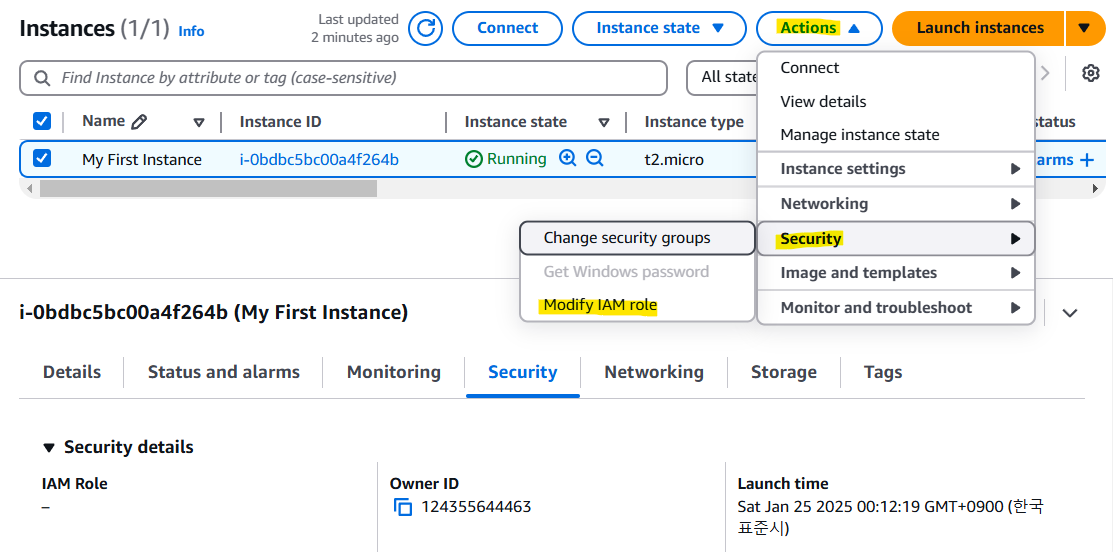

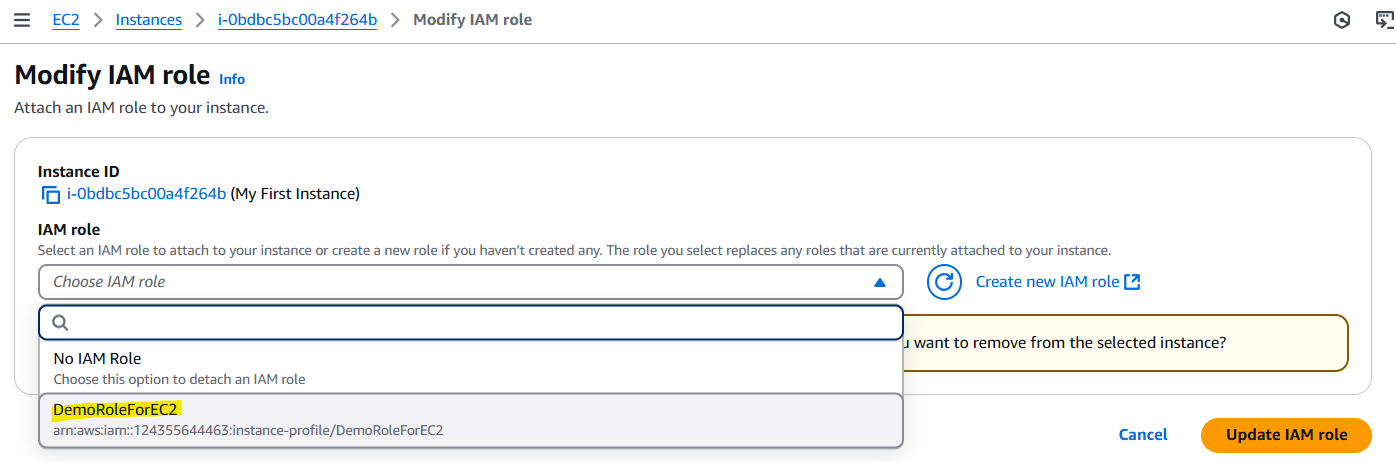

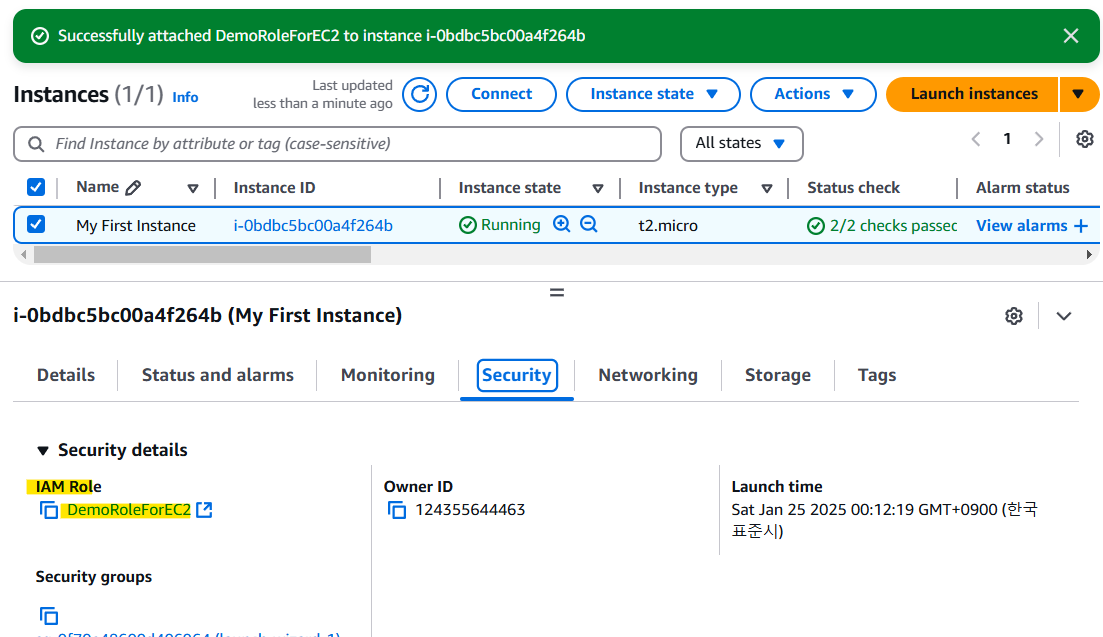

EC2 Dashboard > [Instances] > [Actions] > [Security] > [Modify IAM role] > 미리 생성한 IAM Role 연결 > Save

이제 aws configure 명령어 실행하지 않아도 AWS IAM 관련 명령어를 EC2 Instance Connect 콘솔에서 사용가능